conseils pour Protéger votre ordinateur des intrus et virus

Pas besoin d’être un expert pour bien protéger son PC. Quelques astuces très simples, des logiciels parfois gratuits et un peu de bon sens...

CONFIGURER ET SÉCURISER VOTRE COMPTE FACEBOOK

pour ceux qui ne sont pas au courant des techniques et astuces qui permettent de bien configurer et surtout de sécuriser leurs comptes. Dans ce tutoriel nous allons donc tenter de vous expliquer comment protéger vos données (photos, vidéos, infos personnelles …

Récupération de données perdues

Il peut arriver de perdre des données en cas de "crash" du disque dur (choc électrique...) ou au cours d'un malheureux fo...

PC TROP LENT ?

Plus le temps passe et votre pc devient de plus en plus lent? Vous ne trouvez aucun virus mais votre pc est toujours lent? Peut-être avez vous juste besoin d'un petit...

Sécuriser Google Chrome par un mot de passe

Beaucoup d'entre vous, pour ne pas dire tout le monde, voudraient garder à l'abri des regards indiscrets son profil et ses mot...

samedi 23 mars 2013

Comment augmenter l'autonomie sur batterie d'un PC portable

Protéger son compte Facebook

Sécuriser son compte facebook.

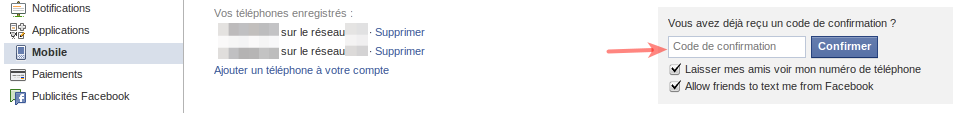

Ce qui est bien avec ce système c’est que même si quelqu’un connait votre mot de passe, il ne pourra se connecter sur votre compte, car il ne dispose pas du code de vérification envoyé par SMS sur votre mobile.

Pré-requis

Vous trouverez des informations supplémentaires pour lier votre mobile dans cette même section si ce que j’ai dit plus haut ne marche pas.

Vous trouverez des informations supplémentaires pour lier votre mobile dans cette même section si ce que j’ai dit plus haut ne marche pas.Activé la sécurité

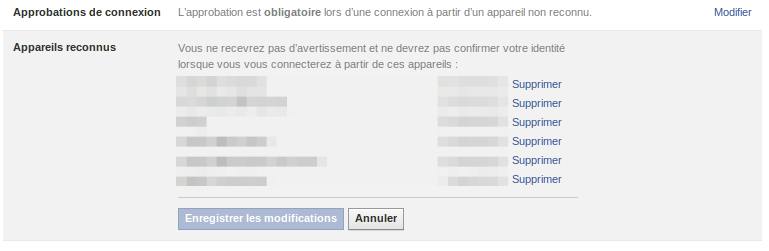

Si vous n’arrivez pas a supprimer un appareil, il est fort probable que se soit Internet explorer la source du probleme. Esseyez donc avec Google Chrome,Firefox, Opera ou Safari.

Récupération de données perdues

Il peut arriver de perdre des données en cas de "crash" du disque dur (choc électrique...) ou au cours d'un malheureux formatage !

Ces solutions n'exonèrent pas de faire vos propres sauvegardes régulières ! Au contraire ;-)

Conditions préalables

- Ne plus écrire sur le disque dur ou la partition !

- Récupérer les données sur un autre support : une autre partition, un autre disque dur (interne ou externe), une clé USB, un disque ZIP, etc.

Les logiciels de récupération de partition

Important : si vous n'accédez plus au disque, c'est probablement que la partition de celui-ci est endommagée.Si vous pouvez accéder à la partition, passez directement aux logiciels de récupération de données.

Sinon, vous pouvez tenter de réparer la partition avec ces logiciels gratuits :

TestDisk

- Télécharger Testdisk

- Pour Dos, Windows 9x/NT 4/2000/XP/2003/Vista, Linux, BSD, Solaris, MacOSX.

- Permet de retrouver les partitions d'un disque même si la table de partition a été détruite, et de reconstruire une table de partitions.

- Permet de reconstruire les secteurs boot des partitions FAT et NTFS.

- Il gère les systèmes de fichier FAT 12/16/32, NTFS, NTFS5, ext2/ext3 (Linux), HFS/HFS+, BeFS, JFS, Linux RAID 1,4,5 et 6, LVM, ReiserFS (3.5, 3.6 et 4), Sun Solaris, UFS/UFS2, XFS...

- Tutoriel 01 : TestDisk étape par étape

- Tutoriel 02 : Utilisation de TestDisk en détails (merci romsk)

EaseUS Partition Recovery

- Télécharger EaseUS Partition Recovery

- Pour Windows 2008, 7, Vista, 2003.

- Supporte les systèmes de fichiers FAT, NTFS, Ext2/Ext3.

- Une interface d'assistant vous guide à travers tout le processus de récupération de partition.

- Tutoriel (en anglais)

MiniTool Partition Recovery

- Télécharger MiniTool Partition Recovery (mini-tutoriel dans la fiche de téléchargement)

- Pour Windows 7/Vista/XP/2000Pro.

- Supporte les systèmes de fichiers FAT12, FAT16, FAT32, VFAT, NTFS, NTFS5.

Sous Windows

Les logiciels de récupération de données

Ces solutions, pour récupérer vos données inaccessibles, sont gratuites :PhotoRec

- PhotoRec

- Pour Dos, Windows 9x/NT 4/2000/XP/2003/Vista, Linux, BSD, Solaris, MacOSX

- Peut récupérer les fichiers même si la table d'allocation du système de fichiers (FAT, MFT) est totalement détruite. Se base sur la structure des fichiers pour récupérer le contenu.

- Il gère les systèmes de fichier FAT 12/16/32, NTFS, NTFS5, ext2/ext3 (Linux), HFS+, XBox.

- Photorec étape par étape.

Partition Find and Mount

- Partition Find & Mount

- Pour Windows 2000/XP/2003/Vista (32-bit).

- Permet de retrouver les partitions effacées ou perdues de votre système, puis de les monter en lecture seule afin de copier vos données personnelles sur un autre support (vitesse limitée à 512 KBytes/s, dans la version gratuite).

- Trois modes de recherche de partition (rapide, normal, approfondi).

- Il gère les systèmes de fichier FAT et NTF.

- Partition Find & Mount - Sauver les données d'un disque dur

Recuva

- Recuva

- Pour Windows 2000, 2003, XP, Vista, Windows 7, versions 32 et 64bit.

- Régulièrement mis à jour.

- Permet de récupérer les fichiers vidés de la corbeille ainsi que des fichiers supprimés par erreur , par des bogues, des accidents et des virus, suite à un formatage ou à un partitionnement.

- Fonctionne aussi sur des disques USB, des cartes mémoires d'appareils photo numériques ou des lecteurs MP3.

- Comment utiliser Recuva

- Récupérer ses données sur une partition formatée

Glary utilities

- Glary utilities

- Pour Windows 2000, XP, Vista, Windows 7, versions 32 et 64bit.

- Ce logiciel permet aussi de récupérer des fichiers effacés par mégarde.

- Fonctionne aussi sur des disques USB.

- Installez-le puis allez dans Modules, Vie Privée / Sécurité, Récupération de fichiers.

SoftPerfect File Recovery

- SoftPerfect File Recovery

- Pour Windows 95/98/ME/NT/2000/XP/2003/Vista/7

- Il gère les systèmes de fichier FAT 12/16/32, NTFS et NTFS5.

- Extrêmement simple, entièrement gratuit, portable, en langue française.

DiskDigger

- DiskDigger

- Pour Windows XP/Vista/7.

- Sans installation, peut s'utiliser depuis un support USB.

- Fonctionne aussi pour les clés USB, cartes mémoires, disque dur externe, etc.

- Peut ne chercher que certains types de fichiers ou secteurs à analyser.

- Version shareware affichant une fenêtre pour chaque fichier à récupérer.

PC Inspector File Recovery

- PC Inspector File Recovery

- Pour Windows 95/98/ME/NT/2000/XP

- Il gère les systèmes de fichier FAT 12/16/32 et NTFS.

- Il faut préalablement installer ce logiciel sous Windows.

Handy Recovery

- Handy Recovery

- Pour Windows 95/98/ME/NT/2000/XP/2003

- Il gère les systèmes de fichier FAT 12/16/32, NTFS et NTFS5.

NTFS Undelete

- NTFS Undelete

- Pour Windows 2000/XP

- Comme son nom le suggère, il ne gère que les partitions en NTFS.

Restoration

- Restoration

- Pour Windows 95/98/ME/NT/2000/XP

- Sans installation.

- Il gère les systèmes de fichier FAT 12/16/32 et NTFS.

Free undelete

- Free undelete

- Pour Windows 2000, XP, Windows Vista.

- Ce logiciel gère les systèmes FAT (16 ou 32) et NTFS (1 ou 2).

Undelete Plus

- Undelete Plus (version gratuite)

- Pour Windows 95/98/ME/2000/XP

- Il gère les systèmes de fichiers FAT 12/16/32, NTFS et les supports amovibles.

Mode d'emploi succinct

- a. Vous devez sélectionner la bonne partition (reconnue automatiquement).

- b. Les fichiers à récupérer sont listés et affichés.

- c. Vous choisissez les fichiers à récupérer et la destination de sauvegarde. La sauvegarde se fait ailleurs que dans la partition abîmée ou formatée (sinon, les fichiers extraits écraseront les fichiers à récupérer de manière définitive).

Compléments

Les logiciels de récupération de fichiers ne recréent aucunement une partition abîmée. Ils donnent seulement accès à cette partition afin de pouvoir en récupérer les données (du moins tant que ces fichiers ne sont pas eux-mêmes corrompus). En effet, ces logiciels se contentent de détecter toutes les partitions pour lister ensuite les divers fichiers récupérables.Il faut ensuite récréer ces partitions avec d'autres méthodes : formatage, outils de partitionnement. Par conséquent, vous serez souvent obligé de réinstaller !

Une alternative pour éviter de perdre trop de temps à récupérer les données puis réinstaller est la création d'images de partitions.

Sous GNU/Linux

- Soit un autre système GNU/Linux est installé et fonctionnel : il suffit alors de démarrer dessus.

- Soit il faut démarrer sur une solution GNU/Linux LiveCD (Toutou Linux, Linux Mint, Ubuntu, Knoppix,Kaella, SystemRescueCD, Ultimate Boot CD, Slax, SimplyMEPIS...).

Certains Live CD Linux comprennent les logiciels Testdisk et Photorec, à utiliser alors en mode console.

Sinon, il faudra utiliser la console en lignes de commande pour récupérer les données récemment supprimées.

Il est supposé ici que la partition où seront réenregistrées les données est correctement formatée (même en FAT32) et montée.

La source de cette aide est : okki666.free.fr/docmaster/articles/linux019.htm

Monter la partition en lecture seule

Si elle n'est pas montée :mount /dev/partition /point/de/montage -r

Si elle est déjà montée, il faut la démonter puis la démonter avec :

mount /dev/partition /point/de/montage -o remount,ro

Si c'est la racine (/) qui doit être récupérée, ajouter l'option -n afin de plus écrire sur /etc/mtab

Voir les pages du manuel :</gras>

En cas d'échec de mount

Utiliser la commande fuser pour déceler quel processus utilise cette partition :fuser -v -m /point/de/montage

Voir les pages du manuel : linux-france.org/article/man-fr/man1/fuser-1.html

Pour tuer le processus gênant :

fuser -k -TERM -v -m /point/de/montage

Récupération des données

Rechercher les blocs récemment libérés grâce à la la commande lsdel.Exemple :

echo lsdel | debugfs /dev/hda3 > liste.txt

Imprimer la liste.

Récupérer les fichiers via debugfs. En fait, il faut de prime utiliser la commande dump puis dd.

Exemple :

debugfs: dump "148003" /recup/000permet de créer le fichier 000 (dans le dossier /recup) qui contient les données incorrectes.

Désormais, il faut corriger la taille du fichier à celle des blocs avec dd.

Exemple :

dd count=1 if=/recup/000 of=/correct/000 bs=6065Le fichier "000" (dans le dossier /correct) doit donc être correct maintenant.

Sous mac

- TestDisk and PhotoRec

- Exif Untrasher : http://www.carpo.org/Exif-Untrasher-1-4.html

- Stellar Phoenix Mac Data Recovery: http://www.stellarinfo.com/fr/mac-recuperation-de-donnees.htm

- Récupérez vos Fichiers MAC

- Data Recovery for Mac : http://www.wondershare.com/data-recovery-mac/index.html

ERD Commander la meilleure outil pour changer le mot de passe de votre ordinateur

ERD Commander v2007

Description

L'interface comprend une barre des tâches, un menu Démarrer, des raccourcis et un bureau. Vous ne pouvez pas modifier les éléments dans le menu Démarrer, ni déplacer ou modifier les raccourcis sur le bureau, ni de créer de nouveaux raccourcis.

ERD Commander fournit des utilitaires et des assistants qui vous aideront à réaliser de nombreux types de diagnostics système et de réparation.

- Diagnostiquer une défaillance du système. L'assistant Crash Analyser peut être utilisé pour diagnostiquer la cause d'un plantage du système et identifier le pilote qui a causé le plantage.

- Désactiver le problème de pilotes ou des services. L'utilitaire Services and Drivers peut être utilisé pour désactiver les services ou les pilotes qui empêchent le système de démarrer.

- Récupérer les fichiers supprimés. File Restore peut être utilisé pour retrouver et restaurer des fichiers supprimés à partir de n'importe quel Windows sous système de fichiers.

- Rétablir l'accès à un système. L'assistant Locksmith peut être utilisé pour lister les comptes d'utilisateurs locaux et changer leur mot de passe.

- Voir les journaux d'événements. Event Viewer peut être utilisé pour aider à diagnostiquer un problème affiché dans les journaux d'événements.

- Restaurer Windows XP depuis des points de restauration. L'assistant ERD System Restorepeut être utilisé pour restaurer un système qui n'a pas commencé de point de restauration.

- Désinstaller des correctifs et des service packs de Windows. L'assistant Hotfix Uninstall peut être utilisé pour désinstaller des correctifs ou des service packs de Windows à partir d'un système qui ne peut pas démarrer.

- Partitionner et formater des disques. Disk Management peut être utilisé pour supprimer, formater, et créer des partitions et des volumes.

- L'assistance et la réparation de partitions, de volumes ou de fichiers. L'assistant Disk Commander peut être utilisés pour retrouver ou réparer des partitions, des volumes ou des fichiers.

- Effacer des disques et des volumes. Disk Wipe peut être utilisé pour effacer des disques et des volumes.

- Pour vous aider à diagnostiquer et à réparer les problèmes du système, vous pouvez utiliserSolution Wizard.

Effectuez la procédure suivante pour changer un mot de passe d'un compte. Si vous ne parvenez pas à vous connecter à un système parce que vous avez perdu le mot de passe du compte local Administrateur ou parce que le compte est verrouillé, vous pouvez utiliser l'Assistant de Locksmith pour réinitialiser le mot de passe du compte.

Note : Vous perdez toute modification si vous exécutez à nouveau l'assistant de Locksmith pour modifier un autre mot de passe avant de redémarrer le système.

L'assistant de Locksmith exige que la ruche du registre système soit intacte.

Si vous avez une stratégie locale pour le système qui implique une longueur du mot de passe ou une complexité dans le mot de passe, le nouveau mot de passe doit se conformer à la stratégie locale en place.

- E-mail crypté avec la clé publique de l'utilisateur

- Les mots de passe d'Internet enregistrés sur l'ordinateur

- Les fichiers que l'utilisateur a cryptés

Pour éviter de perdre ces types d'informations, utilisez une disquette de réinitialisation du mot de passe au lieu de changer le mot de passe du compte. Si un utilisateur oublie son mot de passe, le mot de passe peut être réinitialisé en utilisant la disquette de réinitialisation du mot de passe sans perdre les données.

- Démarrez sur le CD

- Laissez faire l'assistant de configuration du réseau

- Choisissez la partition où est installé Windows ainsi que la langue du clavier

- Cliquez sur Start, puis sur le menu System Tools, et cliquez sur Locksmith

- Cliquez sur Next >

- Dans la liste des comptes, sélectionnez le compte que vous voulez modifier et tapez le nouveau mot de passe dans New Password et confirmez dans Confirm Password

- Cliquez sur Next >, puis sur Finish

- Cliquez sur Log Off pour sortir du programme ERD Commander

- Sélectionnez Restart et cliquez sur OK pour redémarrer

- Veuillez sortir le CD ERD Commander et démarrer normalement sous Windows

- Au démarrage, Windows vous demandera de changer le mot de passe qui a expiré

L'assistant de Locksmith écrit dans le rapport des événements de Sécurité dans le journal des événements quand un mot de passe est modifié avec succès à condition que l'audit soit activé dans les paramètres locaux de sécurité de l'ordinateur.

jeudi 21 mars 2013

Apple valorise maladroitement les smartphones de Samsung

Une attitude surprenante de la part d'Apple

Or, dans un geste encore plus surprenant, la veille du lancement du Galaxy S4 de Samsung, Phil Schiller, s'est entretenu avec l'agence de presse Reuters et le Wall Street journal, afin de dénigrer le système d'exploitation Android dans son ensemble. Si ses actions étaient surprenantes, ce qu'il a dit n'étonnera pas les spécialistes qui suivent les OS mobiles. Citant Google, le responsable du marketing a ainsi indiqué que la plupart des smartphones sous Android utilisent une version de ce système datant d'il y a deux ans, et seulement un petit nombre (16%) disposent de la version à jour alors que presque tous les terminaux sous iOS utilisent la dernière version, à savoir iOS 6.

Il a également décrit le travail de finition et de sélection que doivent effectuer les fabricants et les opérateurs mobiles avant de pousser vers les utilisateurs les dernières versions, ce qui ajoute encore des délais de plusieurs mois à la mise à jour. De fait, des terminaux susceptibles d'être mis à jour ne le seront jamais.

iOS d'Apple réputé plus sûr qu'Android

Faisant référence à des études tierces, Phil Schiller a également souligné que iOs d'Apple est souvent considéré comme plus sécurisé qu'Android. Il avait même indiqué que le Galaxy S4 pourrait bien fonctionner sous une version d'Android datant d'il y a un an. Ce qui s'est révélé faux. Le Galaxy S4 fonctionne sous Android 4.2.2 qui est la dernière mise à jour pour Android Jelly Bean, qui a été mis sur le marché en février dernier. Phil Schiller a vanté la qualité de l'expérience Apple. Citant des sources internes à Apple, il a indiqué qu'il y a quatre fois plus d'utilisateurs d'Android migrant vers iOS que d'utilisateurs d'iOS migrant vers Android.

Ironiquement, l'attaque sur la sécurité pourrait finalement bénéficier à Samsung qui met particulièrement l'accent sur cet aspect pour diffuser Android auprès des équipes informatiques des entreprises. L'année dernière, Samsung avait lancé le programme SAFE afin de proposer 300 politiques de sécurité aux services informatiques afin de paramétrer, sécuriser et gérer des terminaux certifiés SAFE tels que le Galaxy S III et le Galaxy note II.

En comparaison, Apple propose douze politiques de sécurité, qui sont sensiblement les mêmes pour la plupart que celles introduites il y a trois ans par la firme à la pomme. De plus, le mois dernier, lors du salon mondial du mobile à Barcelone, Samsung a présenté la plateforme Knox.

Une véritable séparation entre vie professionnelle et vie privée

Le Galaxy S 4 sera le premier smartphone validé pour Knox. Il possèdera des fonctions de sécurité de plus haut niveau avec un "secure boot", la technologie Secure Android de la NSA, le contrôle d'intégrité, et un container séparé pour les données et les applications d'entreprise. Ceci afin de favoriser les démarches BYOD qui demandent à séparer la vie privée de la vie professionnelle.

Il est certes possible de sécuriser des données business de manière chiffrée dans des containers sur l'iPhone et l'iPad, pour ce faire, il est nécessaire d'utiliser des outils de gestion des mobiles. L'usage de containers sous iOS ne fournit pas la même séparation des données personnelles et professionnelles que celles prévues sous Knox ou sous Blackberry Balance. Pour Samsung, la démarche est clairement de valoriser ces options pour que ses terminaux soient employés dans l'entreprise, en comparaison d'autres terminaux sous Android ou en comparaison des produits sous iOS.