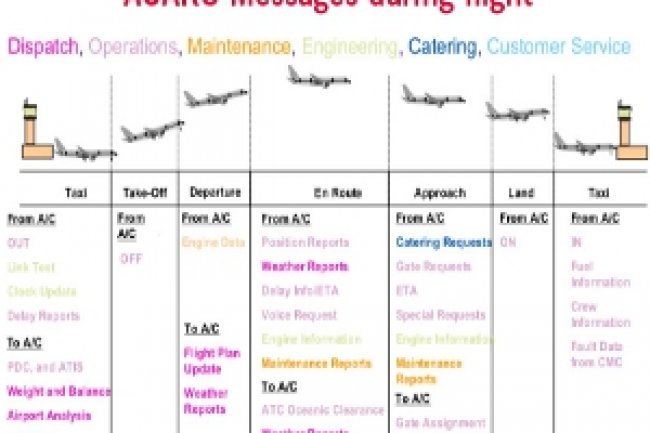

Il a tenu à rassurer en préambule en indiquant que cette recherche n'a pas été expérimentée sur des avions réels, ce qui serait à la fois dangereux et illégal. Pour ses travaux, Hugo Teso a acquis du matériel et des logiciels dédiés à l'aviation auprès de plusieurs fournisseurs, y compris sur ebay où il a trouvé des systèmes de gestion de vol (FMS flight management system) fabriqué par Honeywell et une solution ACARS de Teledyne.

Une collecte d'informations disponibles sur le web

Avec ces équipements, il a monté un laboratoire pour simuler des avions virtuels et une station pour envoyer des messages ACARS spécifiques pour exploiter des failles identifiées dans le système de gestion de vol qui automatise plusieurs tâches en vol (navigation, prédiction de trajectoires, etc.). Ce FMS est directement relié à d'autres systèmes critiques comme les capteurs de navigation, les commandes de vol, le moteur, les réservoirs, l'affichage, si bien qu'un pirate pourrait théoriquement attaquer ses autres systèmes. Mais cela n'entrait pas dans le cadre des recherches du consultant.

L'identification des cibles potentielles et la collecte d'informations sur elle par l'intermédiaire de l'ADS-B est relativement facile. Il existe beaucoup de sites en ligne qui recueillent et partagent les données ADS-B comme flightradar24.com pour suivre les vols. L'ACARS peut être utilisé pour recueillir des informations supplémentaires sur chaque cible et de les combiner avec d'autres données Open Source. Il est alors possible de déterminer avec un degré élevé de précision, quel est le modèle de FMS utilisé dans tel type d'appareil. Après cela, un pirate peut envoyer un message ACARS adapté à exploiter des vulnérabilités identifiées dans le code du FMS. Pour se faire, l'attaquant va construire son propre logiciel de système radio avec une portée limitée au type d'antenne utilisée. Il pourra également pirater les systèmes d'un des deux grands fournisseurs d'équipements au sol et s'en servir pour transmettre des messages ACARS, mais cette méthode est difficile reconnaît Hugo Teso.

Une application Android pour automatiser l'attaque

Le consultant a créé un agent surnommé SIMON fonctionnant comme un FMS qui est capable d'effectuer des modifications de plan de vol ou d'exécuter diverses commandes à distance. SIMON a été conçu sur une architecture x86, de sorte qu'il n'est valable que dans un environnement de test, car les FMS fonctionnent sur d'autres architectures. Enfin, le chercheur a développé PlaneSploit, une application Android qui permet d'automatiser une attaque. Elle est capable de gérer la collecte d'informations depuis Flightradar24, l'installation de Simon jusqu'au changement du plan de vol. Hugo Teso explique qu'en cas d'attaque, le pilote ne s'apercevrait de rien et qu'il serait difficile de reprendre le contrôle de l'appareil en désactivant le pilotage automatique. Ce dernier est très présent dans les avions modernes.

Les failles trouvées par le consultant n'ont pas été dévoilées, car elles ne sont pas corrigées. Hugo Teso a indiqué que les autorités ont été à l'écoute de ses travaux et que des ressources vont être débloquées pour travailler à une meilleure sécurisation des outils de communications aériens.